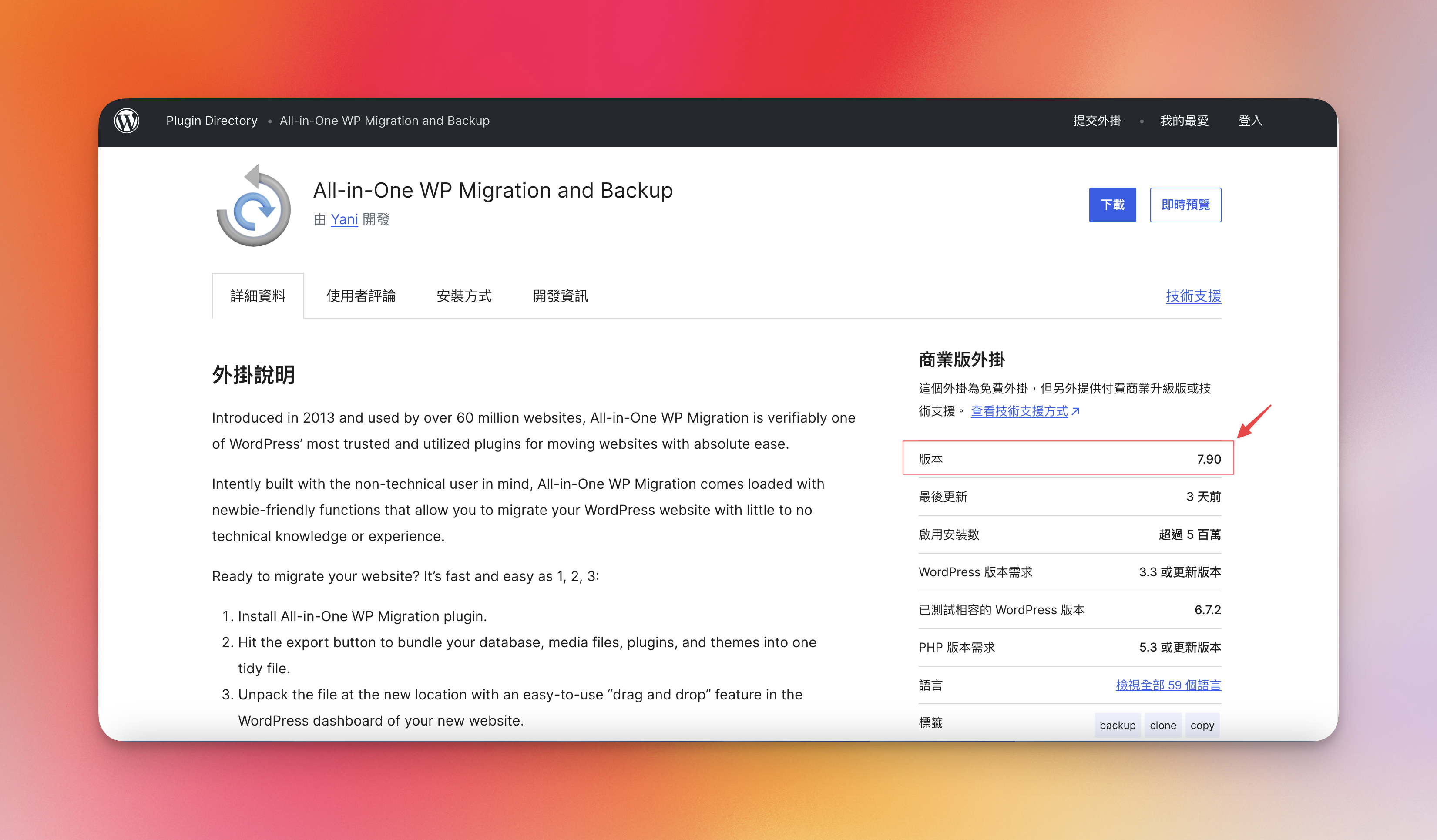

据最新的安全报告称名为All-in-One WP Migration and Backup的备份及网站转移插件,被发现一个高危漏洞。该插件有 Yani 开发,在发现漏洞的第一时间,开发人员已经在第一时间修复了该Bug漏洞。

该插件安装量超过500万个网站。该漏洞无需用户身份验证,因此攻击者可以更轻松地入侵网站。

未经验证的PHP对象注入漏洞

该漏洞被称为“未经验证的PHP对象注入”(Unauthenticated PHP Object Injection)。不过,与典型的未经验证PHP对象注入漏洞相比,其严重性较低。在典型的场景中,攻击者可以直接利用漏洞发起攻击,而此特定漏洞的触发条件更为苛刻:只有当拥有管理员权限的用户通过插件导出并恢复备份时,漏洞才会被激活。

此漏洞源于最近发现的WordPress扩展插件 All-in-One WP Migration and Backup。其工作原理是,在备份恢复过程中,该插件在处理潜在恶意数据时未能进行充分验证。如果攻击者能够利用这一缺陷,在满足特定条件的情况下,他们可能通过注入恶意PHP对象,执行一系列危险操作,包括但不限于删除文件、访问敏感信息,甚至运行恶意代码。

然而,由于触发该漏洞需要管理员手动操作(即导出和恢复备份),攻击的窗口较为狭窄,这使得直接利用该漏洞变得不那么简单。即便如此,一旦条件具备,例如管理员在不知情的情况下使用了被篡改的备份文件,攻击者仍有可能得逞。因此,尽管此漏洞的利用难度较高,但其潜在威胁不容忽视。

为了降低风险,建议用户及时更新插件至最新版本,并谨慎处理备份文件,避免使用来源不明的备份数据。同时,管理员应定期审查系统日志,确保未发生异常操作。

根据Wordfence的报告:

“WordPress插件 All-in-One WP Migration and Backup 在截至并包括7.89版本的所有版本中,存在PHP对象注入漏洞。该漏洞源于其在 replace_serialized_values 函数中对不受信任的输入进行反序列化处理。

这一漏洞使得未经身份验证的攻击者能够注入PHP对象。目前,在该漏洞软件中尚未发现已知的POP链(Property-Oriented Programming chain)。然而,如果目标系统上安装的额外插件或主题中存在POP链,攻击者可能利用此漏洞删除任意文件、获取敏感数据或执行恶意代码。要触发此漏洞,需由管理员导出并恢复备份。”

补充说明:

- POP链:即属性导向编程链,是一种利用反序列化漏洞执行复杂攻击的技术手段,通常需要结合系统中其他组件的可利用代码。

- 漏洞触发条件:仅当管理员手动执行备份导出和恢复操作时,攻击才有可能发生,这增加了利用难度,但并未完全消除风险。

该漏洞影响截至并包括7.89版本的所有版本。建议插件用户将其更新至最新版本,截至撰写本文时,最新版本为7.90。

请阅读Wordfence的漏洞咨询:

All in One WP Migration <= 7.89 – 未经验证的PHP对象注入

TopsTip

TopsTip

评论前必须登录!

立即登录 注册