一种与 Redline 有关的新型信息窃取恶意软件冒充名为”Cheat Lab”的游戏作弊器,向下载者许诺,如果他们说服朋友也安装该软件,就能获得免费副本。

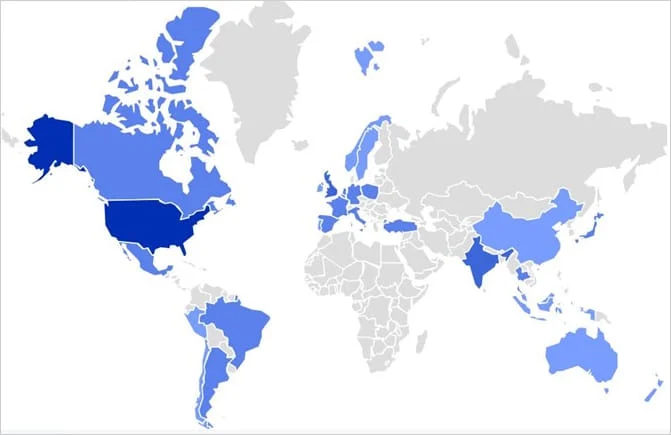

Redline 是一款功能强大的信息窃取恶意软件,能够从受感染的计算机中获取敏感信息,包括密码、cookie、自动填充信息和加密货币钱包信息,该恶意软件在网络犯罪分子中非常流行,并利用各种传播渠道在全球范围内传播。

McAfee 威胁研究人员报告说,新的信息窃取程序利用 Lua 字节码逃避检测,使恶意软件能够注入合法进程进行隐蔽,还能利用即时(JIT)编译性能。研究人员将该变种与 Redline 联系起来,因为它使用了以前与该恶意软件相关的命令和控制服务器,不过根据小编的测试,该恶意软件并没有表现出与 Redline 相关的典型行为,如窃取浏览器信息、保存密码和 cookies。

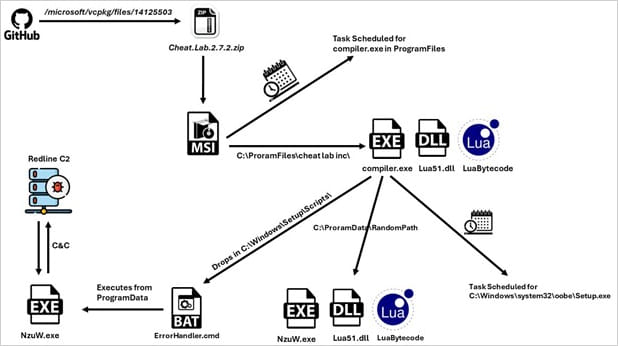

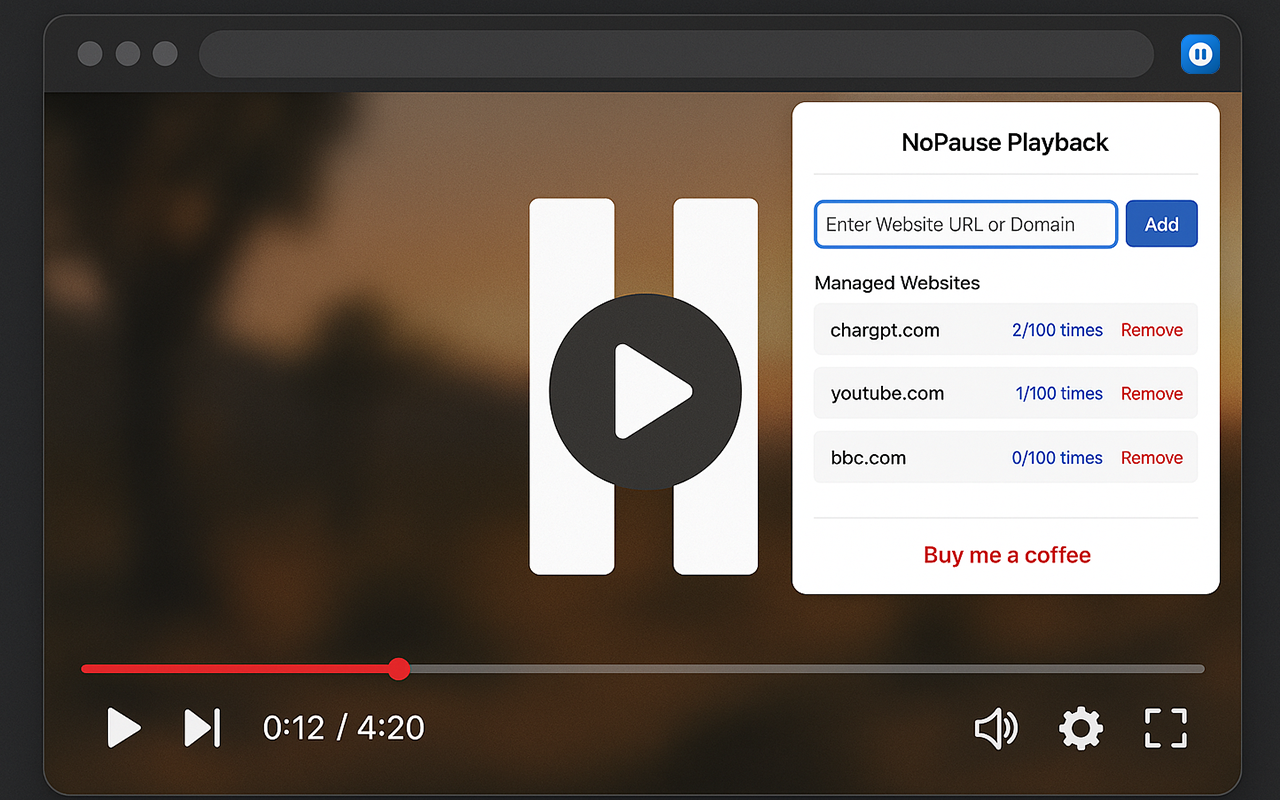

恶意 Redline 有效载荷通过链接到 Microsoft 的”vcpkg” GitHub 存储库的 URL 冒充名为”Cheat Lab”和”Cheater Pro”的作弊工具演示,该恶意软件以 ZIP 文件的形式发布,其中包含一个 MSI 安装程序,启动时会解压两个文件:compiler.exe 和 lua51.dll,它还下发了一个包含恶意 Lua 字节码的”readme.txt”文件。

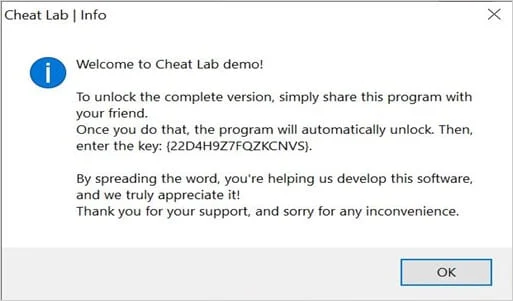

这个活动使用了一个有趣的诱饵来进一步传播恶意软件,告诉受害者如果说服他们的朋友也安装这个程序,他们就可以得到一个免费的、完全授权的作弊程序拷贝,为了增加可信性,信息中还包含一个激活密钥。“要解锁完整版本,只需与朋友分享此程序”,但是一旦你这样做了,程序就会自动解锁。安装提示如下所示:

为了逃避检测,恶意软件的有效载荷不是以可执行文件的形式发布,而是以未编译字节码的形式发布。安装后,compiler.exe 程序会编译 readme.txt 文件中存储的 Lua 字节码并执行,同一可执行文件还通过创建在系统启动时执行的计划任务来设置持久性。McAfee 报告称,该恶意软件使用了一种后备机制来进行持久化,将这 3 个文件复制到程序数据下的一个长随机路径中。

一旦在受感染系统上激活,恶意软件就会与 C2 服务器通信,发送活动窗口和系统信息的截图,并等待在主机上执行命令。初始感染的具体方法尚未确定,但信息窃取程序通常通过恶意广告、YouTube 视频描述、P2P 下载和欺骗性软件下载网站传播,建议用户避免从不法网站下载未签名的可执行文件和文件。

这次攻击表明,即使从 Microsoft 的 GitHub 等看似值得信赖的地方安装程序,也可能导致 Redline 感染。

TopsTip

TopsTip

评论前必须登录!

立即登录 注册